2020년 12월에 발생한

대규모의 소프트웨어 공급망 해킹 사고

러시아 APT 그룹

공격 단계

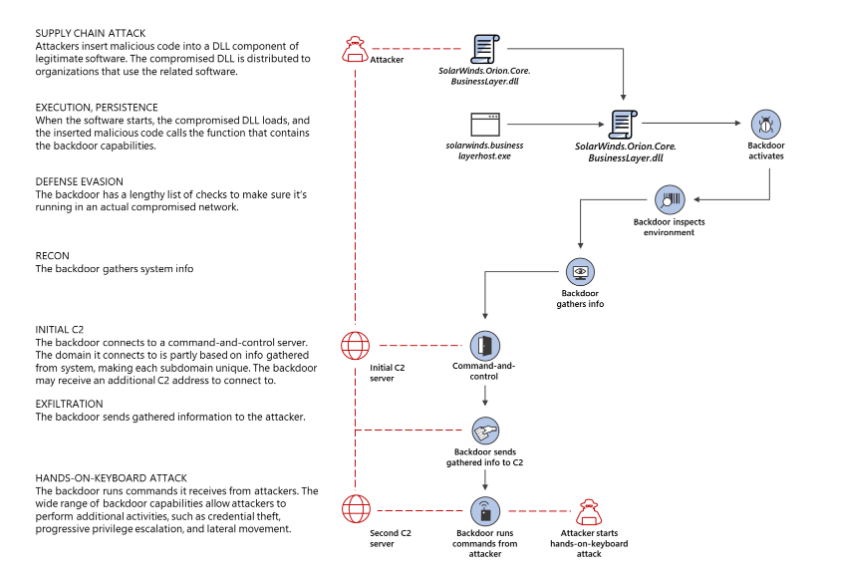

해커 그룹이 솔라윈즈 오리온 플랫폼(솔라윈즈솔루션) 업데이트 파일에 백도어 선버스트 삽입 ->

전세계 공급망을 통한 제로데이 침투 수행 (선버스트 배포) ->

해커 그룹은 호스트 정보 수집/분석/공격 목표 선정 ->

타겟에 추가 멀웨어 침투시켜 정찰/정보유출 수행

정상 sw의 dll에 악성 코드 삽입 -> 이 dll이 배포됨 (dll을 보유한 sw가 배포됨)

-> sw 시작 시, 이 조작된 dll이 로드됨. 이것이 악의적인 코드 삽입하고 백도어 능력이 있는 함수 호출 ->

실제 침해된 네트워크에서 돌아가는지 백도어가 확인 (안티 분석) ->

시스템 정보 수집 ->

백도어는 연결할 수 있는 추가 c2 주소 받음 ->

백도어가 모인 정보 공격자에게 보냄 ->

공격자 명령 실행

슈퍼노바?

일종의 웹쉘. 백도어 역할

솔라윈즈 오리온 서버에 침투해 슈퍼노바 멀웨어를 심고 1년간 정찰을 했다고 함

정찰 공격, 도메인 매핑, 데이터 탈취 시도

중국 관련 해킹 그룹

펄스 시큐어 VPN 장비를 통해 침투 ->

솔라윈즈 오리온 서버에 도달하여 슈퍼노바 심음 (이 과정에서 솔라윈즈 오리온 API 인증 우회 취약점 익스플로잇 한 듯)

오리온이 실행되는 서버를 공격

이것은 피해 조직의 수가 적음

절차

파이어아이가 보안 침투테스트에서 사용하는 레드팀 툴킷을 도난당했다고 보고 ->

공급망 공격 발견 (솔라윈즈의 소프트웨어인 솔라윈즈 오리온 비즈니스 sw 업데이트를 트로이목마화하여 악성코드 유포 백도어에 진입 ) "선버스트" ->

CISA 2019.04~2020.2.1 HF1 까지의 솔라윈즈 오리온 제품 버전 종료 및 네트워크 차단 요청 ->

러시아 해커 그룹 Cozy Bear에 의한 국가주도해킹으로 추정됨 ->

오리온 플랫폼의 취약점을 사용해 배포된 악성코드 슈퍼노바(Supernova) 발표 ->

참고

https://www.itworld.co.kr/news/189328

'3. 위협인텔리전스 및 APT' 카테고리의 다른 글

| caldera 친구들 (0) | 2022.05.29 |

|---|---|

| 새로운 랜섬웨어 (0) | 2022.05.17 |

| ATT&CKCON3.0 요약 [업데이트중] (0) | 2022.04.13 |

| SOC 분석 도구 (0) | 2022.03.20 |

| OSINT 학습을 위한 (0) | 2022.03.15 |